Un audit de sécurité informatique évalue et améliore la sécurité des systèmes informatiques d’une organisation. Il identifie les vulnérabilités, les menaces potentielles et les risques associés aux actifs informatiques, permettant ainsi de mieux comprendre et renforcer les défenses contre les cyberattaques.

Avec l’augmentation des cybermenaces, l’importance de l’audit de sécurité est cruciale. Il aide à protéger les systèmes et les données sensibles, à détecter les faiblesses avant qu’elles ne soient exploitées, et à se conformer aux réglementations en vigueur, renforçant ainsi la confiance des clients et des partenaires.

Les objectifs d’un audit de sécurité incluent la vérification de la conformité aux politiques de sécurité, l’évaluation de l’efficacité des contrôles, la détection des points faibles, et la proposition de recommandations pour améliorer la sécurité. En somme, il vise à réduire les risques et à protéger les actifs de l’entreprise.

1. Préparation de l’audit

Analyse des besoins et des objectifs

La première étape de la préparation d’un audit de sécurité informatique consiste à analyser les besoins et les objectifs de l’audit. Il est essentiel de définir clairement ce que l’on souhaite obtenir de l’audit, y compris la sécurité des protocoles comme HTTPS, et de comprendre les risques spécifiques auxquels l’organisation est confrontée. Cette analyse permet de cibler les efforts et de s’assurer que l’audit répondra aux attentes.

Formation de l’équipe d’audit

La constitution d’une équipe d’audit compétente est cruciale pour la réussite de l’audit. Cette équipe doit inclure des professionnels de la sécurité informatique ayant une connaissance approfondie des systèmes de l’organisation. Il est également utile d’inclure des membres ayant une expertise spécifique dans les domaines clés à évaluer.

Collecte des informations préliminaires

La collecte des informations préliminaires est une étape essentielle pour comprendre le contexte de l’audit. Cela inclut la revue des documents de sécurité existants, des politiques et des procédures, ainsi que la collecte de données sur les actifs informatiques. Ces informations permettent de préparer l’audit et de cibler les zones à risque.

2. Évaluation des risques

Identification des actifs critiques

L’identification des actifs critiques est une étape fondamentale de l’évaluation des risques. Il s’agit de déterminer quels sont les actifs informatiques les plus importants pour l’organisation, tels que les serveurs, les bases de données, les applications mobiles ou web et les réseaux. Ces actifs doivent être protégés en priorité car leur compromission pourrait avoir des conséquences graves pour l’entreprise.

Analyse des menaces et des vulnérabilités

Après avoir identifié les actifs critiques, il est nécessaire d’analyser les menaces potentielles et les vulnérabilités associées à ces actifs. Les menaces peuvent provenir de diverses sources, telles que les cybercriminels, les employés malveillants ou les failles de sécurité. L’analyse des vulnérabilités implique de repérer les points faibles dans les systèmes et les processus qui pourraient être exploités par des attaquants.

Estimation des impacts potentiels

Une fois les menaces et les vulnérabilités identifiées, il est important d’estimer les impacts potentiels de ces risques. Cela inclut l’évaluation des conséquences financières, opérationnelles mais aussi réputationnelles d’une compromission des actifs critiques. Cette estimation aide à prioriser les risques et à déterminer les mesures de sécurité à mettre en place pour les atténuer.

LIRE AUSSI : Dans l’univers de l’informatique, découvrez ce qu’est une infrastructure IT à Reims

MAXIMISEZ VOTRE PRÉSENCE EN LIGNE DÈS MAINTENANT !

Nos services spécialisés sont soigneusement conçus pour propulser votre site vers les plus hauts sommets des résultats de recherche. Contactez-nous pour une consultation personnalisée !

3. Exécution de l’audit

Analyse des politiques et procédures de sécurité

L’analyse des politiques et procédures de sécurité est une étape clé de l’exécution de l’audit. Cela implique de vérifier que les politiques de sécurité de l’organisation sont complètes, à jour et correctement mises en œuvre. Les procédures doivent être évaluées pour s’assurer qu’elles sont efficaces et alignées avec les meilleures pratiques de l’industrie.

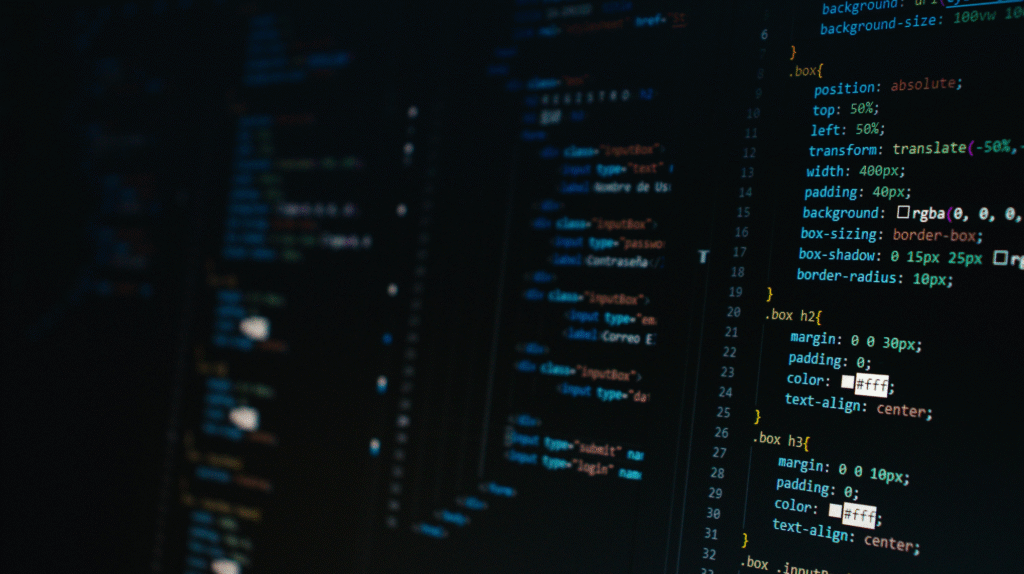

Test des systèmes et des réseaux

Le test des systèmes et des réseaux est crucial pour identifier les vulnérabilités techniques. Cela inclut des tests de pénétration, des analyses de vulnérabilité ainsi que des évaluations de configuration. Ces tests permettent notamment de détecter les failles de sécurité dans les systèmes, les applications et les réseaux, et de déterminer si les contrôles en place sont suffisants pour les protéger.

Évaluation des contrôles d’accès

L’évaluation des contrôles d’accès est essentielle pour s’assurer que seules les personnes autorisées peuvent accéder aux ressources critiques. Cela inclut la vérification des mécanismes d’authentification et d’autorisation, ainsi que des politiques de gestion des identités et des accès. Il est important de s’assurer que les contrôles d’accès sont rigoureux et adaptés aux besoins de l’organisation.

LIRE AUSSI : Découvrez les meilleures pratiques pour sécuriser vos données

4. Analyse des résultats

Compilation des données collectées

Une fois l’audit exécuté, il est crucial de compiler toutes les données collectées. Cette étape consiste à organiser et à synthétiser les informations obtenues lors des différentes phases de l’audit. Les données doivent être présentées de manière claire et structurée pour faciliter leur interprétation et leur analyse.

Évaluation des écarts par rapport aux standards

L’évaluation des écarts consiste à comparer les résultats de l’audit aux standards ainsi qu’aux meilleures pratiques de l’industrie. Cela permet d’identifier les zones où l’organisation ne respecte pas les exigences de sécurité. Cette analyse aide à déterminer les domaines nécessitant des améliorations ainsi qu’à prioriser les actions correctives.

Priorisation des risques identifiés

Après avoir évalué les écarts, il est important de prioriser les risques identifiés en fonction de leur gravité ainsi que de leur impact potentiel. Les risques les plus critiques doivent de toute évidence être traités en priorité. Cette priorisation aide l’organisation à se concentrer sur les mesures de sécurité les plus urgentes ainsi qu’à allouer les ressources de manière efficace.

LIRE AUSSI : Découvrez BRITWEB, votre agence de développement web à Reims

5. Rapport et recommandations

Rédaction du rapport d’audit

La rédaction du rapport d’audit est une étape cruciale. Ce document doit contenir un résumé des résultats, une description des vulnérabilités identifiées ainsi qu’une analyse des risques. Il est important de présenter les informations de manière claire et concise, en utilisant des graphiques ainsi que des tableaux pour faciliter la compréhension.

Présentation des résultats aux parties prenantes

Une fois le rapport rédigé, il est ensuite essentiel de présenter les résultats aux parties prenantes de l’organisation. Cette présentation doit être adaptée au public, en mettant l’accent sur les points les plus critiques ainsi que les recommandations prioritaires. La communication des résultats est fondamentale afin d’obtenir l’adhésion des décideurs et ainsi planifier les actions correctives.

Recommandations pour l’amélioration de la sécurité

Les recommandations pour l’amélioration de la sécurité doivent être spécifiques, réalisables ainsi qu’alignées avec les objectifs de l’organisation. Elles peuvent inclure des mises à jour de logiciels, des modifications de configurations, l’amélioration des politiques de sécurité mais aussi la formation du personnel. Il est important de prioriser les recommandations en fonction des risques identifiés et de leur impact potentiel.

CONTACTEZ-NOUS !

Erreur : Formulaire de contact non trouvé !

LIRE AUSSI : Retrouvez l’essentiel de la cybersécurité à reims

Audit de sécurité informatique : un essentiel pour une organisation

Un audit de sécurité informatique est essentiel pour garantir la protection des systèmes d’une organisation. En suivant des étapes précises telles que la préparation, l’évaluation des risques, les tests, l’analyse des résultats et les recommandations, une entreprise peut identifier ses vulnérabilités et prendre des mesures pour améliorer sa sécurité. L’audit régulier renforce la conformité aux réglementations et la confiance des partenaires. En mettant en œuvre les recommandations, l’entreprise réduit les risques et assure la continuité de ses opérations face aux cybermenaces.